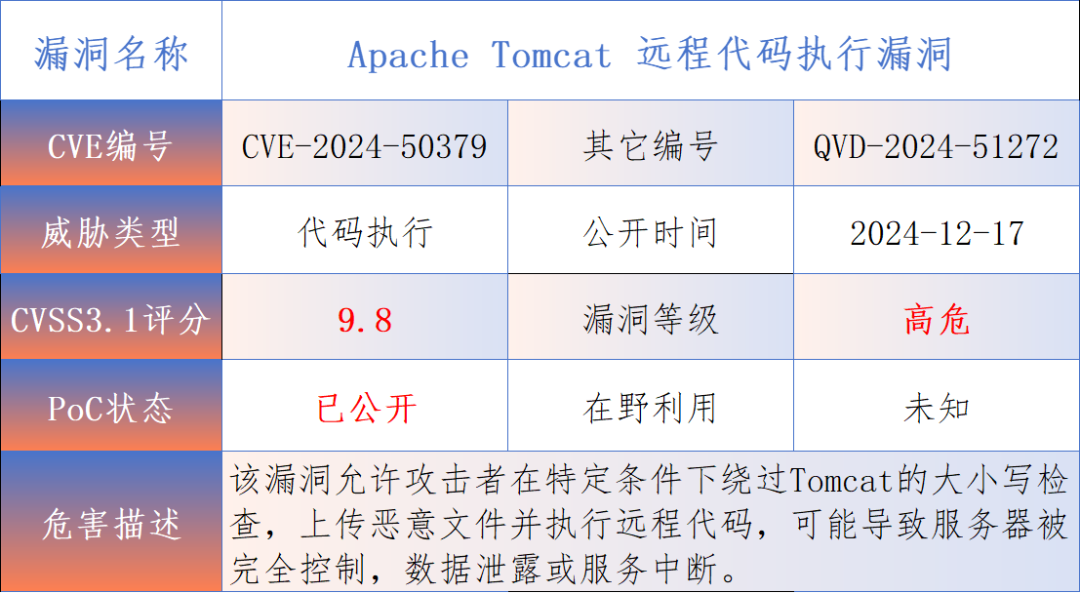

Apache Tomcat 远程代码执行漏洞(CVE-2024-50379) || 安全通告

免责声明

在网络安全领域,技术文章应谨慎使用,遵守法律法规,严禁非法网络活动。未经授权,不得利用文中信息进行入侵。使用本文信息造成的任何后果,由使用者自行承担,希客安全及作者不负责。提供的工具仅限学习使用,严禁他用。

CVE-2024-50379

一、漏洞描述

二、影响版本

11.0.0-M1 <= Apache Tomcat < 11.0.2

10.1.0-M1 <= Apache Tomcat < 10.1.34

9.0.0.M1 <= Apache Tomcat < 9.0.98

三、修复方案

1、升级至安全版本:受影响的用户应尽快升级至Apache Tomcat的安全版本,以修复该漏洞。具体的安全版本包括:

Apache Tomcat 11.0.2:

https://tomcat.apache.org/download-11.cgi

Apache Tomcat 10.1.34:

https://tomcat.apache.org/download-10.cgi

Apache Tomcat 9.0.98:

https://tomcat.apache.org/download-90.cgi

2、临时缓解措施:

如果无法立即升级,可以采取以下措施进行临时缓解:

(1)将conf/web.xml文件中的readOnly参数设置为true或直接注释该参数,以禁用PUT方法,并重启Tomcat服务以使配置生效;

(2)禁用PUT方法并重启Tomcat服务,以增强安全性。

四、参考文献

https://lists.apache.org/thread/y6lj6q1xnp822g6ro70tn19sgtjmr80

稀客原创,如有转载,请声明原文来源!!!