ProFTPD 权限提升漏洞 || 安全通告

免责声明

在网络安全领域,技术文章应谨慎使用,遵守法律法规,严禁非法网络活动。未经授权,不得利用文中信息进行入侵。使用本文信息造成的任何后果,由使用者自行承担,希客安全及作者不负责。提供的工具仅限学习使用,严禁他用。

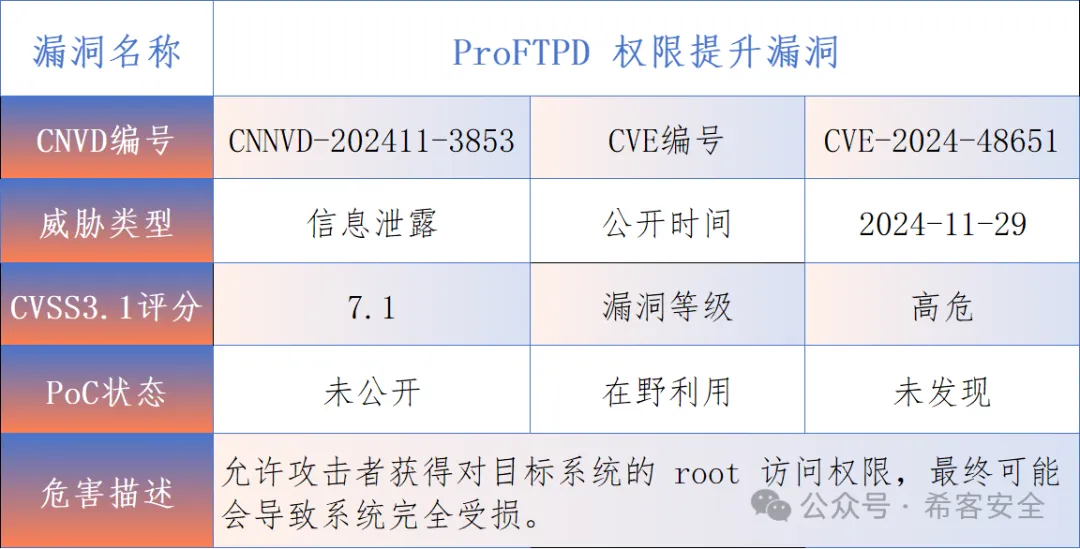

CVE-2024-48651

一、漏洞描述

此漏洞是由于在受影响的版本中,如果用户没有任何明确分配的附加组,则会继承 GID 为 0(root)的附加组。这将允许攻击者获得对目标系统的 root 访问权限,最终可能会导致系统完全受损。

二、影响版本

ProFTPD <= 1.3.8b

三、修复方案

修复解决方案(含漏洞补丁):

建议用户尽快检查分发提供商提供的包含安全补丁的更新软件包。

官方补丁下载地址:

https://github.com/proftpd/proftpd/commit/cec01cc0a2523453e5da5a486bc6d977c3768db1

如果没有更新的软件包,请从 ProFTPD Github 存储库中的最新源代码重新编译服务器。

修复缓解措施:

1.尽可能迁移到更安全的替代方案,如 SFTP 或 FTPS ;

2.定期检查和应用安全更新;

3.强化系统日志监控和审计。

四、参考文献

https://securityonline.info/cve-2024-48651-proftpd-vulnerability-grants-root-access-to-attackers/

稀客原创,如有转载,请声明原文来源!!!